возможность уполномоченным пользователям (ролям) управлять параметрами настройки функций безопасности САВЗ;

поддержку определенных ролей для САВЗ и их ассоциации с конкретными администраторами безопасности;

возможность генерировать записи аудита для событий, потенциально подвергаемых аудиту;

возможность читать информацию из записей аудита;

возможность ассоциации событий аудита с идентификаторами субъектов;

ограничение доступа к чтению записей аудита;

поиск, сортировку, упорядочение данных аудита.

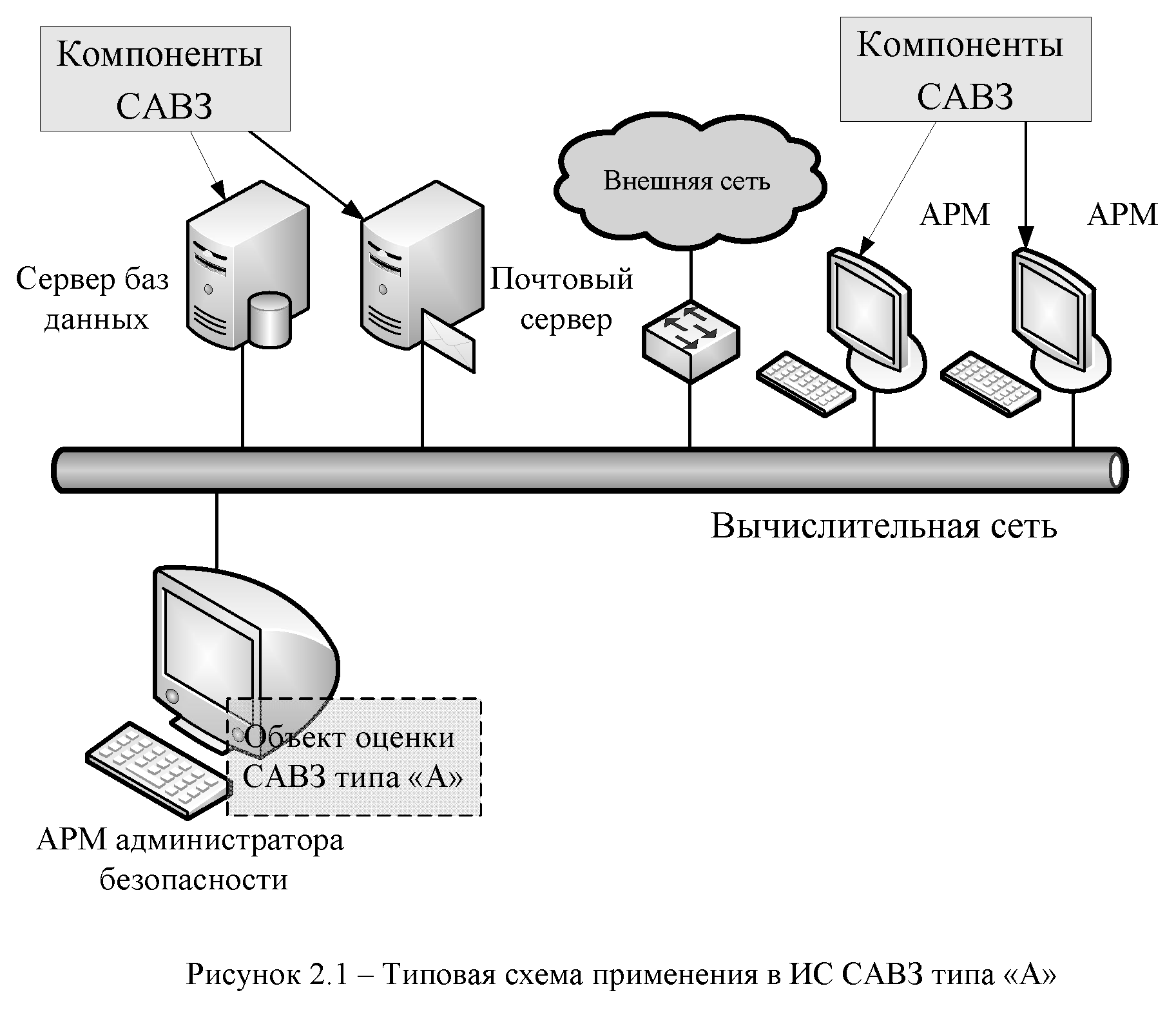

Средства антивирусной защиты типа "А" не применяются в информационных системах самостоятельно и предназначены для использования только совместно со средствами антивирусной защиты типов "Б" и(или) "В".

Средства антивирусной защиты типа "А" устанавливаются на АРМ (сервере) администратора безопасности. Администратор безопасности должен иметь возможность удаленно устанавливать и конфигурировать клиентские САВЗ на всех сетевых АРМ (серверах) в пределах вычислительной сети, входящей в область ответственности администратора безопасности.

Все данные аудита (включая сообщения сигналов тревоги) от АРМ (серверов) должны быть доступны администратору безопасности. Администратор безопасности получает информацию о факте обнаружения КВ, дате, времени и месте обнаружения КВ, типе КВ, выполненном САВЗ действии.

Администратор безопасности должен передавать обновления баз данных КВ на АРМ (сервера) в пределах вычислительной сети ИС.

Типовая схема применения в ИС САВЗ типа "А" представлена на рисунке 2.1.

| |

| 1825 × 1575 пикс. Открыть в новом окне | |

3. Среда безопасности объекта оценки

Данный раздел содержит описание следующих аспектов среды безопасности ОО:

предположений относительно предопределенного использования ОО и среды функционирования ОО;

угроз безопасности, которым необходимо противостоять средствами ОО;

политики безопасности организации, которой должен следовать ОО.

3.1. Предположения безопасности

Предположения относительно предопределенного использования ОО

Предположение-1

Должен быть обеспечен доступ ОО ко всем объектам ИС, которые необходимы ОО для реализации своих функциональных возможностей (к контролируемым объектам ИС).

Предположение-2

Должны быть обеспечены установка, конфигурирование и управление ОО в соответствии с эксплуатационной документацией.

Предположение-3

Должна быть обеспечена совместимость ОО с контролируемыми ресурсами ИС.

Предположение-4

Должна быть обеспечена возможность корректной совместной работы САВЗ с САВЗ других производителей в случае их совместного использования в ИС.

Предположения, связанные с защитой ОО

Предположение-5

Должна быть обеспечена физическая защита элементов ИС, на которых установлен ОО.

Предположение-6

Должна быть обеспечена синхронизация по времени между компонентами ОО, а также между ОО и средой его функционирования.

Предположение, имеющее отношение к персоналу

Предположение-7

Персонал, ответственный за функционирование ОО, должен обеспечивать надлежащее функционирование ОО, руководствуясь эксплуатационной документацией.

3.2. Угрозы безопасности информации

3.2.1. Угрозы, которым должен противостоять объект оценки

В настоящем ПЗ определены следующие угрозы, которым необходимо противостоять средствами ОО.

Угроза-1

1. Аннотация угрозы - внедрение КВ в ИС при осуществлении информационного взаимодействия с внешними информационно-телекоммуникационными сетями, в том числе сетями международного информационного обмена (сетями связи общего пользования), а также со съемных машинных носителей информации.

2. Источник угрозы - внутренний нарушитель, внешний нарушитель.

3. Способ реализации угрозы - внедрение КВ в объекты ИС.

4. Используемые уязвимости - несвоевременная дополнительная настройка САВЗ типов "Б" и "В", несвоевременное обновление их БД ПКВ.

5. Вид информационных ресурсов, потенциально подверженных угрозе - информационные ресурсы ИС, в которой установлен ОО.

6. Нарушаемые свойства безопасности информационных ресурсов - конфиденциальность, целостность, доступность.

7. Возможные последствия реализации угрозы - создание условий для деструктивного воздействия со стороны КВ.

Угроза-2

1. Аннотация угрозы - внедренные в информационную систему КВ не будут своевременно обнаружены администратором безопасности.

2. Источник угрозы - внутренний нарушитель, внешний нарушитель.